2009年上半年中國大陸地區互聯網安全報告

2009-08-27 07:52:00五、2009年上半年度惡意網站掛馬分析

1、利用各種漏洞掛馬

2009年上半年,黑客對于漏洞的利用趨勢沒有明顯轉變,其主要用途仍然在網頁掛馬上,如:Realplay 播放器漏洞、聯眾世界漏洞、暴風影音漏洞等。同時,針對漏洞出現的攻擊程序、代碼也呈現出目的性強、時效性高的趨勢。由于目前流行的各種熱門網站、客戶端軟件和瀏覽器,都存在著眾多漏洞和安全薄弱點,使得用戶遭到攻擊的渠道暴增;而且,隨著黑客-病毒產業鏈臻于完善,支撐互聯網發展的多種商業模式都遭到了盜號木馬、木馬點擊器的侵襲,使得用戶對于網絡購物、網絡支付、網游產業的安全信心遭到打擊。

瑞星“云安全”系統監測發現,一旦出現微軟漏洞,很快會被惡意攻擊者廣泛采用來進行網頁掛馬活動:

2009年2月,瑞星公司發出第一個紅色(一級)安全警報,因為針對IE7新漏洞(MS09--002)的病毒攻擊代碼在網上公布,導致利用該漏洞的新木馬病毒大量出現。從瑞星“云安全”數據中心統計看,該漏洞補丁發布日期前后的一段時間,惡意掛馬網站的數目以及攔截次數均有不同程度的漲幅。僅在2月19日就截獲了高達866萬人次的掛馬網站攻擊,比前一天增加了一倍之多。

2009年6月,微軟DirectShow爆嚴重漏洞,黑客利用熱門視頻傳播木馬已成為慣用伎倆,而對“DirectShow視頻開發包”漏洞的利用則是在視頻播放時下載木馬,而視頻文件本身并不需要捆綁木馬,因此可以避開殺毒軟件和防火墻的防護,黑客可以通過在線播放“網頁掛馬”、 網友間視頻共享等多種途徑傳播木馬。該漏洞在播放某些經過特殊構造的QuickTime媒體文件時,可能導致遠程任意代碼執行。攻擊者可隨意查看、更改或刪除數據或者創建擁有完全用戶權限的新帳戶。

2、利用CSS掛馬

隨著Web2.0技術以及Blog、Wiki等廣泛的應用,各種網頁特效用得越來越多,這也給黑客一個可乘之機。他們發現,用來制作網頁特效的CSS代碼,可以用來掛馬。而比較諷刺的是,CSS掛馬方式其實是從防范IFRAME掛馬的CSS代碼演變而來。CSS掛馬方式,可以說是Web2.0時代黑客的最愛。

在Web1.0時代,使用IFRAME掛馬對于黑客而言,與其說是為了更好地實現木馬的隱藏,倒不如說是無可奈何的一個選擇。在簡單的HTML網頁和缺乏交互性的網站中,黑客可以利用的手段也非常有限,即使采取了復雜的偽裝,也很容易被識破,還不如IFRAME來得直接和有效。

但如今交互式的Web2.0網站越來越多,允許用戶設置與修改的博客、SNS社區等紛紛出現。這些互動性非常強的社區和博客中,往往會提供豐富的功能,并且會允許用戶使用CSS層疊樣式表來對網站的網頁進行自由的修改,這促使了CSS掛馬流行。

注意:CSS是層疊樣式表(Cascading Style Sheets)的英文縮寫。CSS最主要的目的是將文件的結構(用HTML或其他相關語言寫的)與文件的顯示分隔開來。這個分隔可以讓文件的可讀性得到加強、文件的結構更加靈活。

黑客在利用CSS掛馬時,往往是借著網民對某些大網站的信任,將CSS惡意代碼掛到博客或者其他支持CSS的網頁中,當網民在訪問該網頁時惡意代碼就會執行。這就如同你去一家知名且證照齊全的大醫院看病,你非常信任醫院,但是你所看的門診卻已經被庸醫外包了下來,并且打著醫院的名義利用你的信任成功欺騙了你。但是當你事后去找人算賬時,醫院此時也往往一臉無辜。

據瑞星“云安全”監測系統顯示,每天約有30%的網民上網時會遇到掛馬網站。這些掛馬網站中80%以上屬于管理不嚴的正規網站,其中包括門戶網站、娛樂網站、市場經濟形勢網站、網絡論壇、游戲網站等(如下圖),用戶訪問這些網站就會中毒。顯而易見,越來越多的惡意攻擊源自利用CSS掛馬的合法網站。

3、利用“熱點信息”傳播牟利

瑞星“云安全”系統監測發現,只要公眾關注某一話題,黑客就會“如影隨行”, 目的就是通過掛馬實現病毒感染、控制肉雞、盜號、提高網站點擊率等等以達到其最終的經濟利益。

(1)、杰克遜病逝新聞引網民關注 娛樂網站大量被“黑”

隨著《變形金剛2》的熱映與邁克爾·杰克遜病逝等事件成為廣大網民關注的熱點,大量網民訪問視頻網站收看預告片或追憶明星生前的經典影音。這些視頻網站很快就被黑客瞄上了。更有甚者,一些木馬病毒還偽裝成殺毒軟件,欺騙用戶付費。“殺軟偽造者木馬”Trojan.Win32.FakeAV.ri)就是其中之一。該病毒是一個假冒殺毒軟件的欺騙程序,病毒會把自身偽造成一個正常的殺毒軟件,在桌面和開始菜單生成快捷方式。無論用戶電腦是否有病毒,偽造的殺毒軟件都會提示掃描到病毒,騙用戶殺毒,使用戶更容易上當注冊。當用戶使用偽裝的“清除病毒功能”時,會連接指定網站進行注冊并對指定網站進行流量點擊。

(2)、黑客瞄準購物網站,傳播盜號病毒

“網購“已成為時值人們最流行的購物方式,黑客也虎視眈眈的瞄準了購物網站,瑞星“云安全”系統就從截獲的掛馬網站中發現,多家禮品購物網站被駭客惡意掛馬,E搜禮品網站幾乎每個網頁都被掛上了木馬病毒,用戶一旦點擊被掛馬的網頁就有可能被木馬入侵,而這些木馬病毒有90%以上都是盜號病毒,黑客通過獲取到的賬號,轉移用戶資金,嚴重威脅用戶網上銀行資金安全

4、網頁掛馬更具隱蔽性和智能化

通過對瑞星云安全攔截的惡意網址進一步分析,發現惡意網址更加具有隱蔽性,一般惡意網址鏈接,最少通過3次跳轉 ,最多也就7—8次跳轉,分析出最終網馬地址。而在近期網馬解密分析中,有出現惡意地址經過多次跳轉,要經過層層分析,最終才能解密出最終網馬地址。而這些都是源于系統漏洞、后臺服務器存在不安全設置、網站實現代碼缺陷(如SQL注入、論壇代碼缺陷、跨站腳本等)、或網站提供Web服務的程序漏洞、IIS漏洞、Apache漏洞等隱患,給黑客可乘之機;其中訪問量越大的網站越有被掛馬的可能,因為此類網站被黑客關注程度較高;另外政府機關網站、各大中型企業網站,由于專業性技術人員缺乏,網站大多由第三方公司外包開發,存在缺陷較多,也最容易被掛馬。

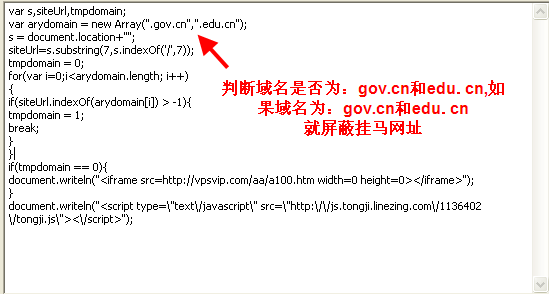

近期,對瑞星“云安全”截獲的惡意網址進行分析,發現惡意鏈接為:“http://3b3.org/c.js”極為猖獗,分析其js腳本程序,其中有針對gov.cn、edu.cn這兩個域名判斷,如果是gov.cn和edu.cn就不嵌入掛馬網址,即對政府和教育類域名屏蔽掛馬網址,可見黑客團伙的網頁掛馬技術已日趨智能化和產業化。

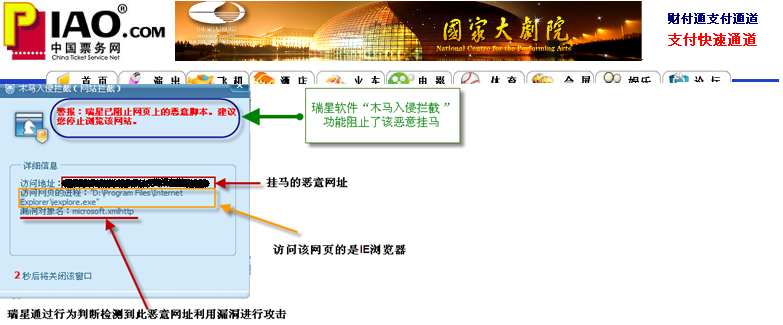

5、瑞星掛馬網站攔截功能

以“海運女艷照”被黑客惡意掛馬為例,黑客利用此焦點事件傳毒的事件有增多的趨勢,如果安裝了“瑞星殺毒軟件2009”或“瑞星全功能安全軟件”,當網民瀏覽帶毒論壇、網站時,瑞星2009會立即提示網頁存在惡意代碼,并顯示病毒名稱,如下圖。

再以09年6月28日“中國票務網(htxxp://www.piao.com/)被植入惡意代碼為例。用戶訪問該頁面將被安裝木馬病毒等惡意程序,可以導致電腦被黑客控制并且被竊取敏感信息。 【MalUrl:htxxp://www.piao.com/c_lvyou/index.asp】,安裝了“瑞星殺毒軟件2009”或“瑞星全功能安全軟件”會立即提示網頁存在惡意代碼,并進行攔截,如下圖。