瑞星“超級火焰”病毒(Worm.Win32.Flame)技術分析報告

2012-06-05 13:28:333.rpcns4.ocx模塊

主要負責搜集系統信息,收集的信息可以用來識別用戶計算機可被用來進行網絡攻擊的切入點。具體的信息如下:

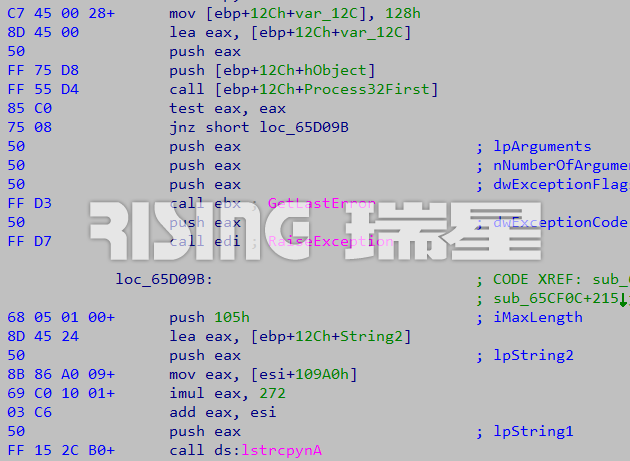

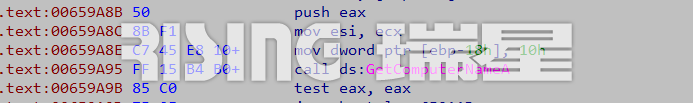

1.?獲取系統進程信息

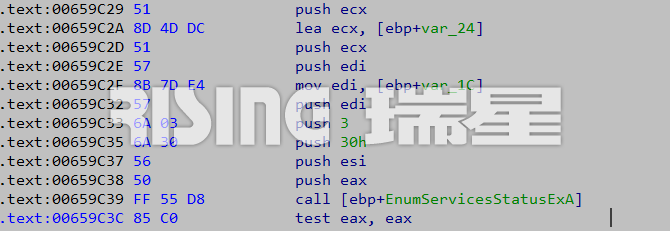

3.?枚舉系統服務狀態、打印機和打印服務信息

枚舉系統打印機,打印服務相關信息

4.?通過遍歷用戶文檔目錄來獲取所有用戶信息,通過遍歷程序安裝目錄獲取用戶安裝的程序信息

用戶目錄信息如:

Administrator/All Users/Default User/LocalService/NetworkService

5.?通過注冊表獲取系統自帶軟件相關信息,獲取的注冊表位置如下(部分)

SOFTWARE\Microsoft\Internet Explorer\Version

SOFTWARE\Microsoft\Outlook Express\Version Info\CurrentOutlook.Application\CurVer

SYSTEM\CurrentControlSet\Control\Nls\CodePage\MACCP? OEMCP

6.?獲取用戶系統服務配置信息

SYSTEM\CurrentControlSet\Control\Terminal Server\fDenyTSConnections

SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp\PortNumber

SYSTEM\CurrentControlSet\Services\SharedAccess\Parameters\FirewallPolicy\DomainProfile

SYSTEM\CurrentControlSet\Services\SharedAccess\Parameters\FirewallPolicy\DomainProfile\GloballyOpenPorts\List Software\Microsoft\Terminal Server Client\Default

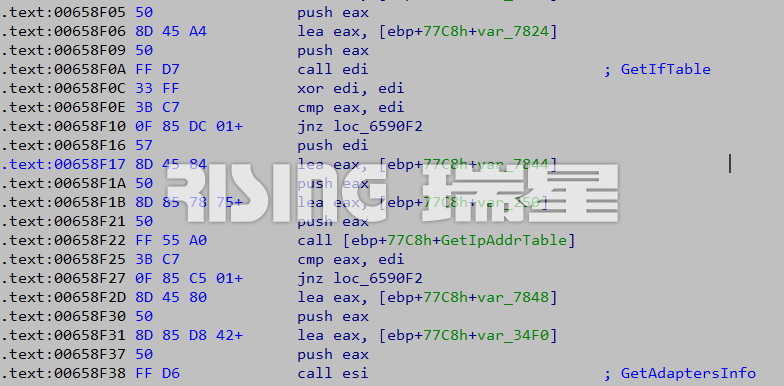

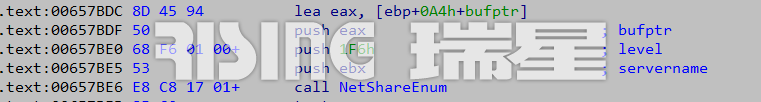

7.?獲取網卡信息、網絡協議、網絡配置信息、網絡共享信息等

8.?獲取IE相關配置信息和host文件信息

Software\Microsoft\Windows\CurrentVersion\Internet Settings?GlobalUserOffline?Software\Microsoft\Internet Connection Wizard?Completed?

http\shell\open\command?C:\Program Files\Internet Explorer\iexplore.exe" -nohome"

9.?獲取系統已安裝的防御軟件信息

SOFTWARE\Tiny Software\Tiny Firewall"

SOFTWARE\Kerio?

SOFTWARE\FarStone\FireWall

SOFTWARE\KasperskyLab\avp6\settings

SOFTWARE\KasperskyLab\avp6\settings

SOFTWARE\Symantec\SymSetup\Internet security

SOFTWARE\Symantec\InstalledApps

10.?獲取的信息加密后保存到系統臨時目錄中

~mso2a0.tmp?? ~mso2a2.tmp

4. advnetcfg.ocx模塊

經分析判斷,advnetcfg.ocx模塊中包含如下功能:

1.?獲取磁盤上黑客感興趣的文件信息

2.?窗口屏幕的截取

3.?DLL注入功能模塊