瑞星預警:新型Web劫持技術現身 專攻搜索引擎

2013-08-20 11:12:28近期,瑞星互聯網攻防實驗室截獲了一例利用script腳本進行Web劫持的攻擊案例,在該案例中,黑客利用一批新聞頁面重置了搜索引擎頁面,并將搜索結果替換為自己制作的假頁面,以達到惡意推廣的目的。瑞星安全專家表示,這種Web劫持在國內尚屬首例,同時也非常危險,用戶稍不留神就可能進入黑客制作的釣魚頁面,從而被騙取錢財及隱私信息。因此,廣大用戶在上網時應隨時保持警惕,一旦發現頁面內容出現異常,應馬上核對所在頁面的網址,以免上當受騙。

瑞星安全專家指出,該類新型Web劫持是利用script腳本實現的。在已知的案例中,黑客入侵了某地方門戶網站,篡改了該網站的新聞頁面,并向這些頁面植入自己的廣告、新聞及惡意代碼。一旦用戶從搜索結果頁面點擊進入被篡改過的新聞頁面,script腳本就會用假頁面置換原搜索結果頁面。因為該黑客使用了與原搜索引擎極其近似的域名,并阻止瀏覽器的后退功能退回原頁面,所以一般用戶很難察覺自己打開的網站已經被調包了。

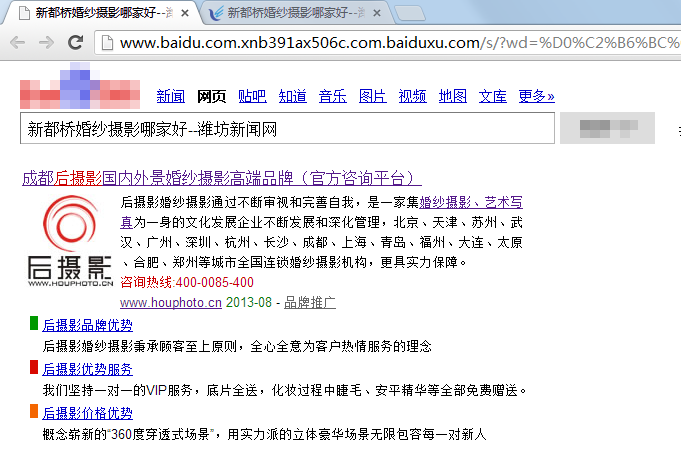

圖1:原搜索結果頁面

圖2:被黑客植入惡意代碼的新聞頁面

圖3:被劫持后自動跳轉的假頁面

瑞星安全專家表示,這種新型Web劫持非常危險,今后還有可能有更多網站遭遇劫持,其中搜索引擎、金融、電商以及票務等網站可能成為高危攻擊目標。它能夠悄無聲息地替換用戶打開的任意頁面,在用戶以為自己仍在瀏覽常用網站時,卻落入了黑客的圈套,受害的用戶將在毫不知情的情況下被套取錢財及個人隱私信息。因此,瑞星安全專家再次提醒廣大用戶,瀏覽網站時,頁面出現任何不同尋常的變化都要警惕,同時仔細核對頁面地址,以免遭受不必要的損失。

附:瑞星互聯網攻防實驗室《Web劫持搜索頁面分析報告》

Web劫持搜索頁面分析報告

現象分析

地址:

http://www.baidu.com/s?wd=%D0%C2%B6%BC%C7%C5%BB%E9%C9%B4%C9%E3%D3%B0%C4%C4%BC%D2%BA%C3--%CE%AB%B7%BB%D0%C2%CE%C5%CD%F8

打開以后頁面為正常頁面。

附圖1:原頁面

在這個頁面中,點擊域名是www.wfnews.com.cn或www.cnncw.cn的網站,會打開一個選項卡去訪問目標頁面。

附圖2:點擊的目標頁面

但是隨后能就發現之前的頁面已經變成了一個其他網站的地址:

http://www.baidu.com.xnb391ax506c.com.baiduxu.com/s/?wd=%D0%C2%B6%BC%C7%C5%BB%E9%C9%B4%C9%E3%D3%B0%C4%C4%BC%D2%BA%C3--%CE%AB%B7%BB%D0%C2%CE%C5%CD%F8

附圖3:被劫持后自動跳轉的假頁面

然后,我們重新打開原頁面,點擊域名不是www.wfnews.com.cn或www.cnncw.cn的網站,發現原頁面不會變成其他地址。

原理分析

通過現象的分析,我們推測很有可能是新打開的網站里面存在問題。所以挑選了一個網頁對其源碼進行分析,主要分析其內部引入的腳本文件內容,分析的URL地址是http://www.wfnews.com.cn/health/h/2013-06/30/contentt_4038562.htm。

通過對引入的腳本文件的分析,我們發現其中一些引入的文件中包含有經過加密處理的腳本代碼,這個很有可能就是引起跳轉的原因。

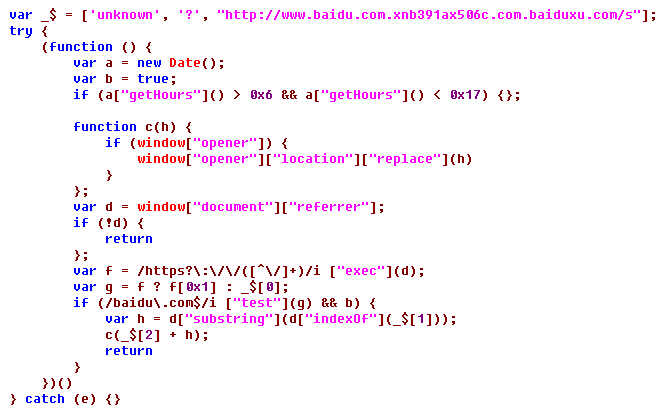

附圖4:加密腳本內容

下面我們來分析引入的那個加密腳本http://www.13an.com/china/data/forum-20130604183433.js。下載并經過解密分析分析一下,我們得到了核心代碼如下附圖5所示:

附圖5:攻擊腳本的核心代碼

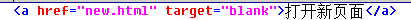

下面我們自己寫一個小代碼進行本地測試,測試方法比較簡單,創建兩個文件index.html和new.html。

Index.html頁面比較簡單,就是引入一個a標簽,然后點擊在新窗口中打開new.Html,代碼如下。

附圖6:測試用Index.html的代碼

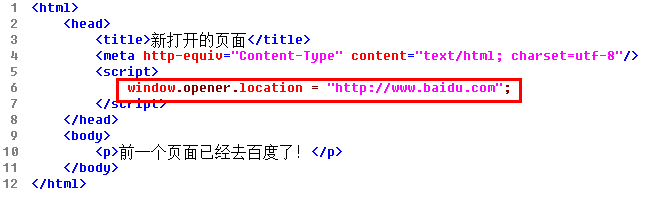

New.Html里面就增加了一個script腳本,用來處理window.opener,代碼如下。

附圖7:測試用New.html的代碼

紅框中的就是核心代碼,也就是導致原頁面重置的原因。然后我們分別在Chrome、Firefox、IE8環境進行測試。

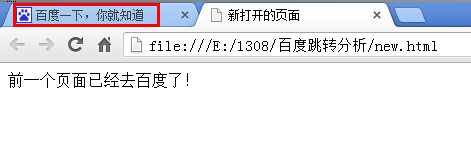

Chrome

附圖8:Chrome瀏覽器下的測試結果

截圖中就可以看到打開新頁面時,前面的index.html已經是百度首頁了。

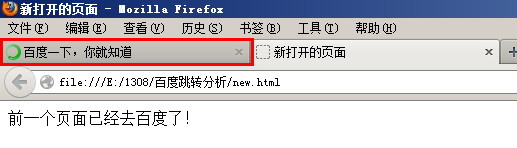

Firefox

附圖9:FireFox瀏覽器下的測試結果

火狐也是一樣的。

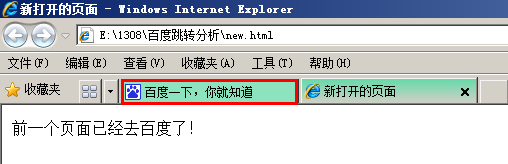

IE8

附圖10:IE8瀏覽器下的測試結果

IE8也跳轉過去了。

至此我們就了解了頁面是如何將百度的窗口跳轉到另一個頁面的。